Zašto ne biste trebali prijaviti u svoj Linux sustav kao root

Na Linuxu, korijenski korisnik je jednak administratorskom korisniku u sustavu Windows. Međutim, dok je Windows već dugo imao kulturu prosječnih korisnika koji se prijavljuju kao administrator, ne bi se trebali prijavljivati kao root na Linuxu.

Microsoft je pokušao poboljšati sigurnosne postupke sustava Windows s UAC-om - ne biste se trebali prijavljivati kao root na Linuxu iz istog razloga zbog kojeg ne biste trebali onemogućiti UAC u sustavu Windows.

Zašto Ubuntu koristi Sudo

Obeshrabrujući korisnike da rade kao root je jedan od razloga zašto Ubuntu koristi sudo umjesto su. Prema zadanim postavkama, root lozinka je zaključana na Ubuntuu, tako da se prosječni korisnici ne mogu prijaviti kao root bez odlaska s puta kako bi ponovno omogućili root račun.

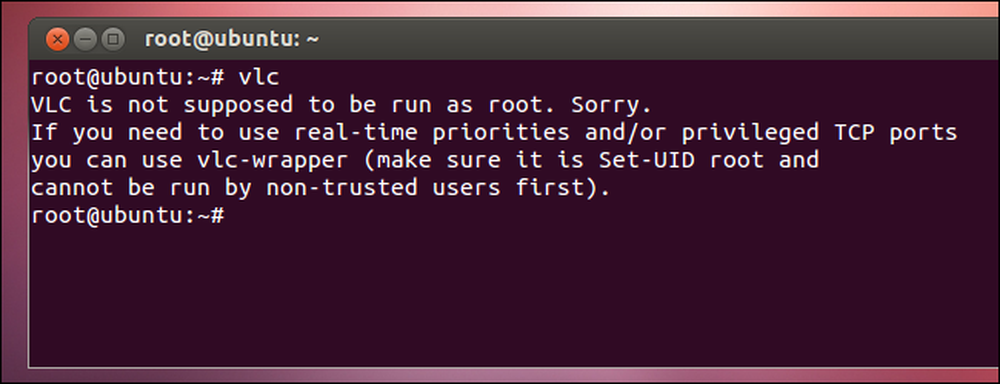

Na drugim distribucijama Linuxa, povijesno je bilo moguće prijaviti se kao root s grafičkog zaslona za prijavu i dobiti root radnu površinu, iako se mnoge aplikacije mogu žaliti (pa čak i odbiti pokretanje kao root, kao što VLC radi). Korisnici koji dolaze iz Windowsa ponekad su se odlučili prijaviti kao root, baš kao što su koristili administratorski račun u sustavu Windows XP.

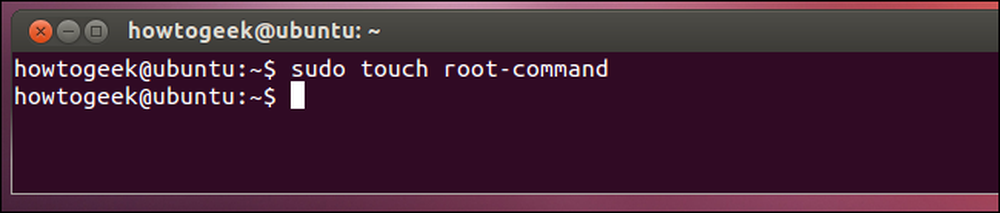

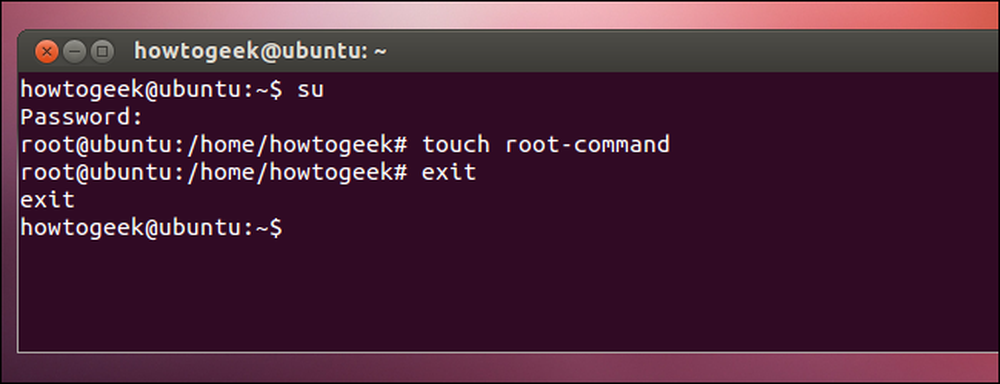

S sudo pokrećete određenu naredbu (prefiks sudo) koja dobiva root privilegije. S su, trebali biste koristiti naredbu su za dobivanje root ljuske, gdje biste pokrenuli naredbu koju želite koristiti prije (nadamo se) izlaza iz root ljuske. Sudo pomaže u provedbi najboljih postupaka, pokretanju samo naredbi koje je potrebno pokrenuti kao root (kao što su naredbe za instalaciju softvera) bez ostavljanja u korijenskoj školjci gdje možete ostati prijavljeni ili pokrenuti druge aplikacije kao root.

Ograničavanje štete

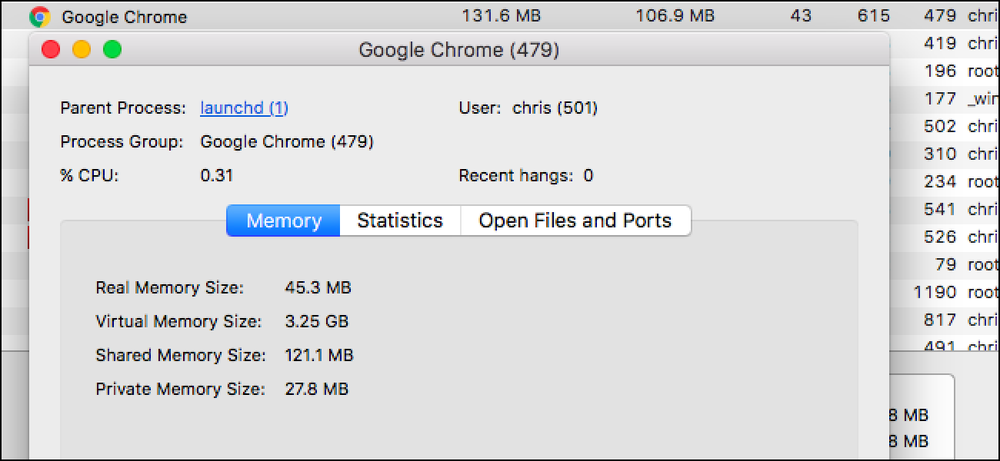

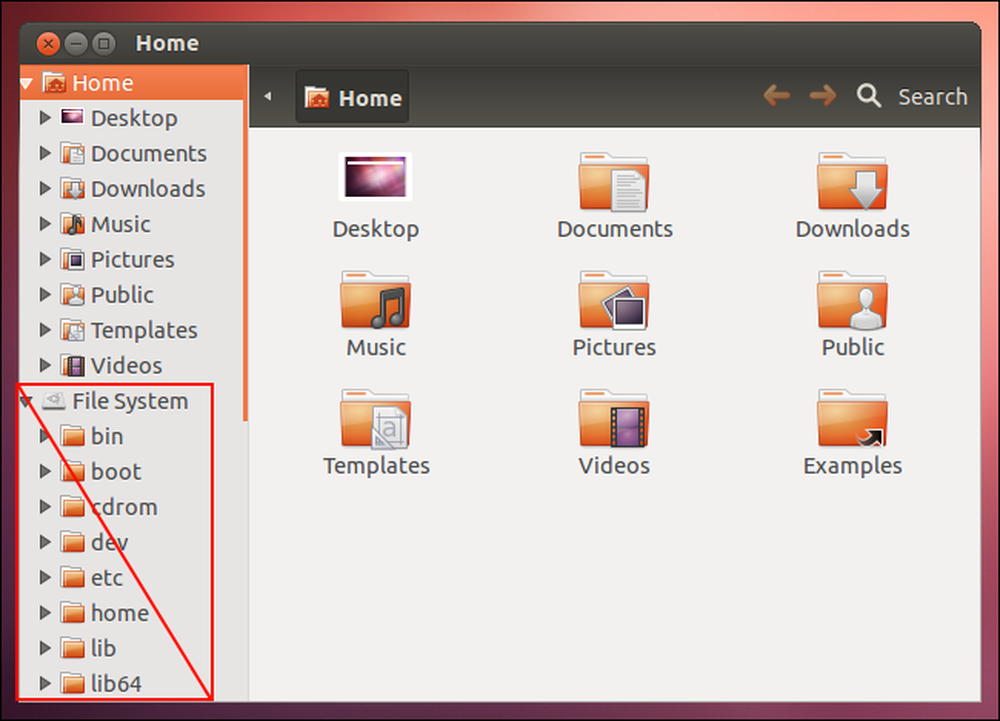

Kada se prijavite kao vlastiti korisnički račun, programi koje pokrećete ograničeni su pisanjem na ostatak sustava - oni mogu pisati samo u vašu matičnu mapu. Ne možete mijenjati datoteke sustava bez dobivanja korijenskih dozvola. Na taj način računalo ostaje na sigurnom. Na primjer, ako je preglednik Firefox imao sigurnosnu rupu i pokrenuli ste ga kao root, zlonamjerna web-stranica mogla bi pisati u sve datoteke na vašem sustavu, čitati datoteke u mape s drugim korisničkim računom i zamijeniti naredbe sustava kompromitiranim one. Nasuprot tome, ako ste prijavljeni kao ograničeni korisnički račun, zlonamjerna web-stranica ne bi mogla učiniti ni jednu od tih stvari - mogla bi samo nanijeti štetu u vašoj matičnoj mapi. Iako to još uvijek može uzrokovati probleme, puno je bolje od kompromitiranja cijelog sustava.

To vam također pomaže u zaštiti od zlonamjernih ili jednostavnih aplikacija. Na primjer, ako pokrenete aplikaciju koja odluči izbrisati sve datoteke kojima ima pristup (možda sadrži neugodnu grešku), aplikacija će izbrisati našu mapu. To je loše, ali ako imate sigurnosne kopije (koje trebate!), Prilično je lako vratiti datoteke u vašu matičnu mapu. Međutim, ako aplikacija ima root pristup, može izbrisati svaku datoteku na vašem tvrdom disku, što zahtijeva punu reinstalaciju.

Fina graficka odobrenja

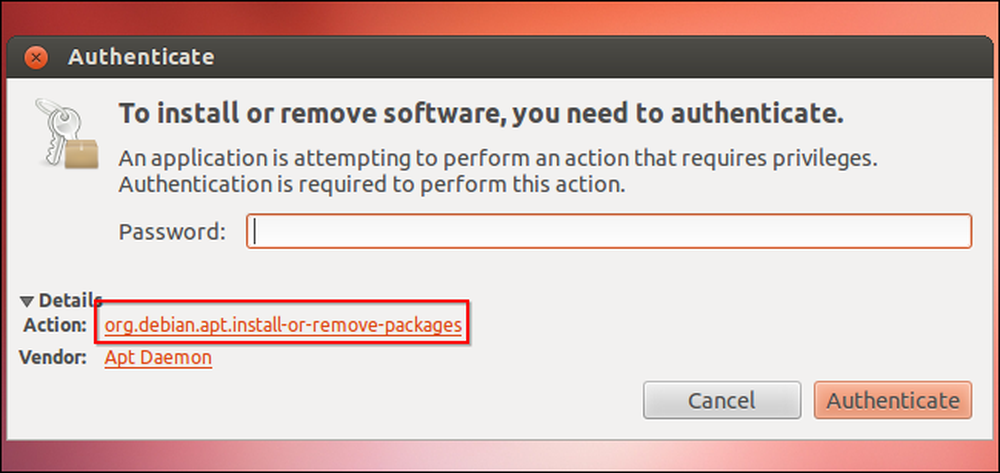

Dok su starije Linux distribucije izvodile programe za administraciju cijelog sustava kao root, moderna Linux stolna računala koriste PolicyKit za još preciznije upravljanje dozvolama koje aplikacija primi.

Primjerice, aplikaciji za upravljanje softverom može se dodijeliti samo dopuštenje za instaliranje softvera na vašem sustavu putem PolicyKit-a. Sučelje programa radilo bi s ograničenjima dozvola korisničkog računa, samo dio programa koji bi instalirani softver primao povišene dozvole - i taj dio programa bio bi u mogućnosti instalirati samo softver.

Program ne bi imao potpuni korijenski pristup cijelom sustavu, što bi vas moglo zaštititi ako se u aplikaciji nađe sigurnosna rupa. PolicyKit također dopušta ograničene korisničke račune da neke promjene u administraciji sustava izmijene bez potpunog korijenskog pristupa, što olakšava pokretanje kao ograničeni korisnički račun s manje poteškoća.

Linux će vam omogućiti da se prijavite na grafičku radnu površinu kao korijen - kao što će vam omogućiti da obrišete svaku datoteku na tvrdom disku dok se sustav izvodi ili pišete slučajni šum izravno na vaš tvrdi disk, uništavajući vaš datotečni sustav - ali nije To je dobra ideja. Čak i ako znate što radite, sustav nije dizajniran da se pokreće kao root - zaobilazite mnogo sigurnosne arhitekture koja Linux čini tako sigurnim.