Ako sam kupiti računalo sa sustavom Windows 8 i Secure Boot Mogu li još uvijek instalirati Linux?

Novi UEFI Secure Boot sustav u sustavu Windows 8 uzrokovao je više od svoje zabune, osobito među dvojnim pokretačima. Čitajte dalje dok razjašnjavamo zablude o dvojnom dizanju sa sustavima Windows 8 i Linux.

Današnja sesija pitanja i odgovora dolazi nam ljubaznošću SuperUser-a, podjele Stack Exchangea, grupiranja web-lokacija za pitanja i odgovore u zajednici.

Pitanje

Čitač SuperUser Harsha K je znatiželjan o novom UEFI sustavu. Piše:

Čuo sam puno o tome kako Microsoft implementira UEFI Secure Boot u Windows 8. Očigledno, to sprječava "neovlaštene" bootloadere da rade na računalu, kako bi spriječili malware. Postoji kampanja Free Software Foundationa protiv sigurnog pokretanja sustava, a mnogi ljudi govore online da je Microsoft "moćna hvataljka" da "eliminira slobodne operativne sustave".

Ako dobijem računalo na kojem je predinstaliran sustav Windows 8 i Secure Boot, hoću li kasnije moći instalirati Linux (ili neki drugi OS)? Ili računalo s Secure Bootom uvijek radi samo sa sustavom Windows?

Dakle, što je posao? Jesu li dvostruki pokretači stvarno bez sreće?

Odgovor

Suradnik SuperUser-a Nathan Hinkle nudi fantastičan pregled onoga što je UEFI i nije:

Prije svega, jednostavan odgovor na vaše pitanje:

- Ako imate ARM tabletu zatim operacijski sustav Windows RT (kao što je Surface RT ili Asus Vivo RT) Nećete moći onemogućiti Sigurno podizanje sustava niti instalirati druge OS-ove. Kao i mnoge druge ARM tablete, ovi uređaji će samo pokrenite OS s kojim dolaze.

- Ako imate računalo koje nije ARM Windows 8 (kao što je Surface Pro ili bilo koji od bezbroj ultrabookova, stolnih računala i tableta s procesorom x86-64), možete potpuno onemogućiti Secure Boot, ili možete instalirati vlastite ključeve i potpisati vlastiti bootloader. U svakom slučaju, možete instalirati OS treće strane kao Linux distro ili FreeBSD ili DOS ili što vam se svidi.

Sada, na detalje o tome kako cijela ova stvar Secure Boot zapravo funkcionira: Postoji mnogo dezinformacija o Secure Bootu, posebno iz Free Software Foundation i sličnih grupa. To je otežalo pronalaženje informacija o tome što Secure Boot zapravo radi, pa ću pokušati sve što mogu da objasnim. Imajte na umu da nemam osobnog iskustva s razvojem sigurnih boot sustava ili bilo čega sličnog; ovo je upravo ono što sam naučio iz čitanja na mreži.

Kao prvo, Sigurno pokretanje je ne nešto što je Microsoft smislio. Oni su prvi koji ga široko primjenjuju, ali ga nisu izmislili. To je dio UEFI specifikacije, koja je u osnovi novija zamjena za stari BIOS na koji ste vjerojatno navikli. UEFI je u osnovi softver koji razgovara između OS-a i hardvera. UEFI standarde stvara skupina pod nazivom "UEFI Forum", koju čine predstavnici računalne industrije, uključujući Microsoft, Apple, Intel, AMD i nekoliko proizvođača računala..

Druga najvažnija točka, imati omogućeno Secure Boot na računalu ne znači da računalo nikada ne može pokrenuti bilo koji drugi operativni sustav. Zapravo, Microsoftovi zahtjevi za certifikaciju hardvera za Windows navode da za ne-ARM sustave morate biti u mogućnosti i onemogućiti Secure Boot i promijeniti ključeve (kako bi se omogućili drugi OS). Više o tome kasnije.

Što radi Secure Boot?

U osnovi, sprječava da zlonamjerni softver napadne vaše računalo putem redoslijeda podizanja sustava. Malware koji ulazi kroz bootloader može biti vrlo teško otkriti i zaustaviti, jer može infiltrirati niske razine operacijskog sustava, čuvajući ga nevidljivim za antivirusni softver. Sve što Secure Boot uistinu radi jest da provjerava je li bootloader iz pouzdanog izvora i da nije mijenjan. Razmislite o tome kao o pop-up kapicama na bocama koje kažu "nemojte otvarati ako se poklopac iskoči ili ako je pečat izmijenjen".

Na najvišoj razini zaštite imate ključ platforme (PK). Na svakom sustavu postoji samo jedna PK, a ona je instalirana od strane OEM-a tijekom proizvodnje. Ovaj ključ se koristi za zaštitu baze podataka KEK-a. KEK baza podataka sadrži ključeve za razmjenu ključeva, koji se koriste za modificiranje drugih sigurnih baza podataka. Može postojati više KEK-ova. Zatim postoji treća razina: ovlaštena baza podataka (db) i zabranjena baza podataka (dbx). One sadrže informacije o autoritetima certifikata, dodatne kriptografske ključeve i slike uređaja UEFI koje je potrebno dopustiti ili blokirati. Da bi se bootloaderu dozvolilo pokretanje, on mora biti kriptografski potpisan ključem koji je u db, i nije u dbx.

Slika iz zgrade Windows 8: Zaštita okruženja pre-OS pomoću UEFI

Kako to funkcionira na stvarnom sustavu Windows 8 Certified

OEM proizvodi vlastiti PK, a Microsoft pruža KEK-u da je OEM dužan unaprijed učitati u KEK bazu podataka. Microsoft zatim potpisuje Windows 8 Bootloader i koristi njihov KEK za stavljanje potpisa u ovlaštenu bazu podataka. Kada UEFI pokrene računalo, on provjerava PK, provjerava Microsoftov KEK, a zatim provjerava bootloader. Ako sve izgleda dobro, OS se može pokrenuti.

Slika iz zgrade Windows 8: Zaštita okruženja pre-OS pomoću UEFIGdje dolaze treći OS-ovi, poput Linuxa?

Prvo, bilo koji Linux distro može odabrati generiranje KEK-a i zatražiti od OEM-a da ga uključi u bazu podataka KEK-a po defaultu. Tada bi imali kontrolu nad procesom podizanja kako to čini Microsoft. Problemi s tim, kako je objasnio Federov Matthew Garrett, su: a) da bi bilo teško dobiti svakog proizvođača računala da uključi Fedorin ključ, ib) bilo bi nepravedno prema drugim Linux distribucijama, jer njihov ključ ne bi bio uključen , budući da manje distribucije nemaju toliko OEM partnerstva.

Ono što je Fedora odlučila učiniti (i drugi distrosi slijede) je korištenje Microsoftovih usluga potpisivanja. Ovaj scenarij zahtijeva plaćanje 99 USD za Verisign (Služba za izdavanje certifikata koju Microsoft koristi) i daje mogućnost programerima da potpišu svoj bootloader koristeći Microsoftov KEK. Budući da će Microsoftov KEK već biti u većini računala, to im omogućuje da potpišu svoj bootloader kako bi koristili Secure Boot, bez potrebe za vlastitim KEK-om. Na kraju, on je kompatibilniji s više računala i košta manje nego što se bavi postavljanjem vlastitog sustava za potpisivanje i distribuciju ključeva. Postoji nekoliko pojedinosti o tome kako će to funkcionirati (pomoću GRUB-a, potpisanih modula za kernel i druge tehničke informacije) u gore navedenom postu na blogu, koje preporučujem čitanjem ako ste zainteresirani za takve stvari.

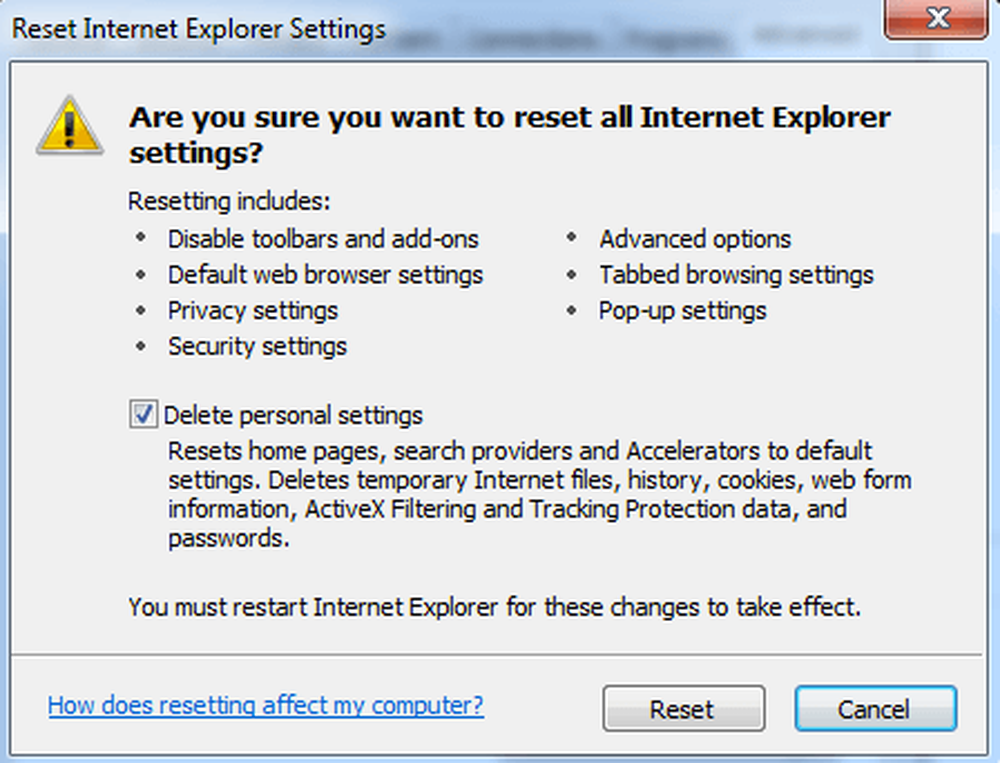

Pretpostavimo da se ne želite baviti problemom prijavljivanja za Microsoftov sustav, ili ne želite platiti $ 99, ili samo zamjeriti velike korporacije koje počinju s M. Postoji još jedna mogućnost da i dalje koristite Secure Boot i pokrenuti OS koji nije Windows. Microsoftova potvrda o hardveru traži da proizvođači originalne opreme dopuštaju korisnicima da uđu u svoj sustav u UEFI "prilagođeni" način rada, gdje mogu ručno izmijeniti baze podataka Secure Boot i PK. Sustav se može postaviti u način rada UEFI Setup Mode, gdje korisnik može čak odrediti vlastitu PK i potpisati sami bootloaderi.

Nadalje, vlastiti zahtjevi za certifikaciju tvrtke Microsoft obvezuju OEM-ove da uključe metodu za onemogućavanje sigurnog pokretanja na ne-ARM sustavima. Sigurno podizanje sustava možete isključiti! Jedini sustavi u kojima ne možete onemogućiti Secure Boot su ARM sustavi koji pokreću Windows RT, koji funkcioniraju sličnije iPad-u, gdje ne možete učitati prilagođene OS-ove. Iako želim da je moguće promijeniti OS na ARM uređajima, može se reći da Microsoft slijedi industrijski standard u vezi tableta ovdje.

Tako sigurna boot nije inherentno zlo?

Kao što se nadamo, Secure Boot nije zlo i nije ograničen samo na korištenje sa sustavom Windows. Razlog zbog kojeg su FSF i ostali toliko uzrujani zbog toga je što dodaje dodatne korake korištenju operativnog sustava treće strane. Linux distribucija možda ne voli plaćati za korištenje Microsoftova ključa, ali to je najjednostavniji i najisplativiji način da se Secure Boot radi za Linux. Srećom, sigurno je isključiti Secure Boot i omogućiti dodavanje različitih ključeva, čime se izbjegava potreba za rješavanjem problema s Microsoftom.

S obzirom na količinu sve naprednijeg zlonamjernog softvera, Secure Boot izgleda kao razumna ideja. Nije zamišljeno da bude zli zaplet da se preuzme svijet, i mnogo je manje zastrašujuće nego što bi neki stručnjaci slobodnog softvera trebali vjerovati.

Dodatno čitanje:

- Zahtjevi za certifikaciju Microsoft hardvera

- Izgradnja sustava Windows 8: Zaštita okruženja pre-OS pomoću UEFI

- Microsoftova prezentacija o implementaciji sigurnog pokretanja i upravljanju ključevima

- Implementacija UEFI Secure Boot sustava u Fedori

- TechNet Secure Boot Overview

- Wikipedijski članak o UEFI-ju

TL; DR: Sigurno pokretanje sprječava malware da zarazi vaš sustav na niskoj i nemjerljivoj razini tijekom dizanja. Svatko može stvoriti potrebne ključeve kako bi uspio raditi, ali teško je uvjeriti proizvođače računala da ih distribuiraju vaš ključ za svakoga, tako da možete alternativno platiti Verisignu kako bi koristili Microsoftov ključ za potpisivanje vaših bootloadera i njihovo funkcioniranje. Također možete onemogućiti Sigurno podizanje sustava bilo koji računalo koje nije ARM.

Posljednja misao, u vezi s kampanjom FSF-a protiv sigurne boot: Neke od njihovih zabrinutosti (tj. Ona to čini teže instalirati besplatne operacijske sustave) do točke. Rekavši da će ograničenja "spriječiti bilo koga da podiže sustav osim Windowsa", očigledno je pogrešno, iz gore navedenih razloga. Kampanja protiv UEFI / Secure Boot-a kao tehnologije kratkovidna je, pogrešno informirana i vjerojatno neće biti učinkovita. Važnije je osigurati da proizvođači uistinu slijede Microsoftove zahtjeve za dopuštanje korisnicima da onemoguće Secure Boot ili promijene ključeve ako to žele.

Imate li što dodati objašnjenju? Zvuk isključen u komentarima. Želite li pročitati više odgovora od drugih tehničkih korisnika Stack Exchangea? Pogledajte cjelokupnu temu za raspravu ovdje.